أحد أكثر التدابير الفعالة التي يمكن اتخاذها ضد الهجمات الإلكترونية في العصر الجديد هو التحول إلى طريقة مصادقة قوية عن طريق إضافة مصادقة ثانية أو ثالثة (مصادقة ثنائية) مثل الرقم السري أو رموز المرور لمرة واحدة أو القياسات الحيوية بالإضافة إلى كلمة مرور واحدة. وقد أصبح هذا الآن مطلباً ضرورياً، خاصة في البنى التحتية للمؤسسات.

وقد لعبت عمليات تسجيل دخول المستخدمين المخترقة دوراً رئيسياً في العديد من عمليات تسريب البيانات الرئيسية في السنوات الأخيرة. إن أمن الأنظمة والتطبيقات والأنظمة الأساسية التي تتصل فقط بمستخدم/كلمة مرور واحدة هو فقط في اللحظة التي يتم فيها كشف كلمة المرور تلك واختراقها. نظرًا لأن التهديدات المتطورة يمكن أن تخترق في كثير من الأحيان حاجز كلمة المرور الواحدة، فمن الضروري الآن إجراء مصادقة قوية باستخدام مصادقة ثانية وأحيانًا ثالثة بدلاً من كلمة مرور واحدة. في هذه المقالة، سوف نلقي نظرة على طرق المصادقة القوية التي تعتبر حيوية للمؤسسات في سياق المصادقة الثنائية (2FA) وأنظمة OTP.

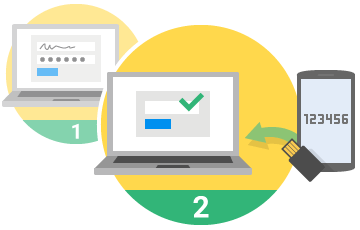

كيف تعمل المصادقة بخطوتين

تعتمد أنظمة المصادقة ذات الخطوتين اليوم على نظامين: رموز المرور لمرة واحدة وشهادات PKI.

كلمات المرور لمرة واحدة - هي شكل من أشكال المصادقة المتماثلة، رموز الرموز لمرة واحدة هي آلية مصادقة من خطوتين تعتمد على آلية مصادقة من خطوتين حيث يتم التصريح للمستخدم بالوصول بعد مطابقة القيمة التي تم إنشاؤها رياضيًا على خادم المصادقة عند تسجيل الدخول بعد إنشائها من تطبيق الهاتف المحمول أو استلامها عبر الرسائل النصية القصيرة.

مصادقة PKI (البنية التحتية للمفاتيح العامة) - تعتمد مصادقة PKI، والمعروفة أيضًا باسم المصادقة غير المتماثلة، على مفاتيح تشفير غير متطابقة (المفتاح العام والمفتاح الخاص). تتضمن آليات المصادقة المستندة إلى شهادة PKI مثل البطاقات الذكية أو أقراص الفلاش الخارجية المعروفة باسم رموز USB (المستندة إلى الأجهزة) المفتاح السري الخاص بالمستخدم. عندما يصادق المستخدم على النظام، يستجيب النظام ب "تحدٍ". إذا كان "التحدّي" الموقّع بالمفتاح الخاص والمفتاح العام للمستخدم متطابقين رياضياً ومكمّلين لبعضهما البعض، يتم منح الوصول.

يعتمد أي من أنظمة المصادقة على خطوتين المذكورة أعلاه على احتياجات البنية التحتية للشركة، والميزانية، ومنطق العمل، والمتطلبات القياسية، ومتطلبات الامتثال والتوافق.

Google’ın 2 Adımlı Kimlik Doğrulama Sistemi

كيفية إنشاء قيمة مكتب المدعي العام (كلمة مرور لمرة واحدة)

بشكل عام، تتكون قيمة كلمة المرور لمرة واحدة من 4 مدخلات رئيسية:

رمز سري يتم إنشاؤه عشوائيًا بطول 256 بت (أو 512 بت).

كلمة مرور لمرة واحدة مستندة إلى الوقت (مستندة إلى الوقت) أو كلمة مرور لمرة واحدة مستندة إلى الحدث (مستندة إلى الحدث).

متغيرات أخرى تضيف إنتروبيا.

وخوارزمية تجزئة تدمج جميع الإدخالات في قيمة واحدة لمرة واحدة لمرة واحدة لمرة واحدة.

ماذا يجب أن يكون مستوى السلامة/الأمان

أول شيء يجب التفكير فيه فيما يتعلق بمصادقة Br هو ما هو مستوى ضمان تلك المصادقة. بعبارة أخرى، لا يمكننا التحدث عن نفس مستوى الأمان/التأمين لكل مصادقة. يمكن أن يكون منطق التناسب المباشر بين أهمية الأنظمة ومستوى الضمان مفيداً. ولأننا لا نستطيع التحدث عن نفس مستوى الحرجية لكل نظام، لا يمكننا التحدث عن نفس مستوى الحرجية لمستوى الأمان/التأمين. فالنظام أو التطبيق الذي لا يتطلب سوى تسجيل الدخول باستخدام اسم مستخدم وكلمة مرور سيكون له مستوى منخفض من التأمين، في حين أن استخدام آليات متعددة لتسجيل الدخول، مثل المصادقة بخطوتين أو المصادقة المتعددة، سيرفع مستوى الأمان/التأمين إلى نفس المستوى. بالطبع، من المهم أيضًا مراعاة سهولة الاستخدام عند إعداد كل ذلك.

عند تحديد مستويات الضمان/الأمن، يمكن أن تكون مستويات الضمان التي يحددها المعهد الوطني للمعايير والمقاييس والاختبارات (NIST) دليلاً إرشاديًا. وفقًا لذلك، يمكن أن تكون مستويات الأمان/التأمين على النحو التالي وفقًا لدرجاتها المتزايدة

مستوى الضمان 1: كلمة المرور أو رقم التعريف الشخصي

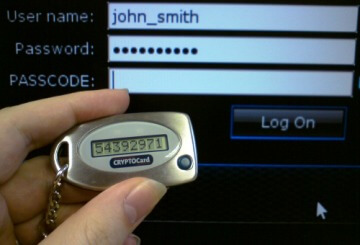

مستوى الضمان 2: تم إنشاء مكتب المدعي العام بواسطة رمز مميز

مستوى الضمان 3: كلمة مرور لمرة واحدة (مكتب المدعي العام) محمية برمز دبوس، ويتم إنشاؤها بواسطة رمز مميز

مستوى الضمان 4: كلمة مرور لمرة واحدة (مكتب المدعي العام) محمية برمز دبوس، ويتم إنشاؤها بواسطة رمز مميز للجهاز

هناك أيضًا شرط أن تكون وحدة التشفير معتمدة من FIPS لمستوى الضمان 2 وما فوق. وبالطبع، فإن المستوى الأعلى هو المثالي دائماً للمصادقة القوية.

Bir hardware token örneği. Passcode, donanımda üretilen değerdir.

كحد أدنى، يجب أن يفي نظام CAP للمؤسسات بالمتطلبات

في هذا التقييم، سوف نناقش الحد الأدنى من المتطلبات الممكنة (طلب تقديم العروض) لنظام قائم على البرمجيات لمرة واحدة لمرة واحدة في البنى التحتية للمؤسسات، أي نظام لمرة واحدة لمرة واحدة يولد قيم لمرة واحدة لمرة واحدة يتم إنشاؤها في تطبيق الهاتف المحمول أو إرسالها إلى الهواتف المحمولة عبر رسالة نصية قصيرة. في هذا السياق، يجب أن تكون أنظمة مكتب المدعي العام القائمة على البرمجيات التي سيتم نشرها للمصادقة القوية في البنى التحتية للشركات قادرة على تلبية المتطلبات التالية على الأقل

يجب أن يكون نظام مكتب المدعي العام مستقلاً عن منصة الهاتف المحمول. بمعنى آخر، يجب أن يدعم أنظمة تشغيل دائرة الرقابة الداخلية و ذكري المظهر.

يجب أن يكون خادم تطبيق مكتب المدعي العام قادرًا على العمل على أنظمة تشغيل ويندوز ولينكس.

يجب أن يدعم نظام مكتب المدعي العام خوارزميات وأساليب التشفير القياسية في المجال.

يجب أن يدعم نظام مكتب المدعي العام خيارات التشغيل القائمة على الحدث والوقت.

يجب أن يدعم نظام مكتب المدعي العام البروتوكولات والموارد والمعايير الشائعة الاستخدام لمصادقة المستخدم، مثل SQL (اتصال ODBC وJDBC) ومايكروسوفت الدليل النشط ولداب ونصف القطر.

يجب أن يكون نظام مكتب المدعي العام قادراً على التكامل مع قواعد بيانات مستخدمين متعددة، و/أو لداب و/أو أنظمة الدليل النشط في وقت واحد.

في تكامل نظام مكتب المدعي العام مع الدليل النشط، يفضل عدم التداخل مع مخطط الدليل النشط. بالطبع، يختلف هذا الوضع باختلاف البنية التحتية للشركة.

يجب أن يكون نظام مكتب المدعي العام قادراً على التكامل مع جدار الحماية، IPS، SIEM، طبقة المقابس الآمنة VPN، منتجات مايكروسوفت، نقطة مشاركة، قواعد البيانات، أجهزة الشبكة (جهاز التوجيه، المحول وما إلى ذلك) ومنصات المحاكاة الافتراضية (إم وير، فرط الخامس وما إلى ذلك).

يجب أن يدعم نظام مكتب المدعي العام التكرار والتعافي من الكوارث عن بُعد، والتجميع وآليات التوافر العالي.

يجب أن يكون نظام مكتب المدعي العام قادرًا على التكامل مع التطبيقات والأنظمة الداخلية وأن يدعم اللغات والأنظمة الأساسية مثل جافا ومايكروسوفت نت وبي أتش بي وواجهة برمجة تطبيقات خدمة الويب.

يجب أن يكون نظام مكتب المدعي العام قادرًا على تقديم تقارير مفصلة عن عمليات الوصول والنظام نفسه.

يجب أن يوفر نظام مكتب المدعي العام واجهة إدارة تتيح إمكانية التحكم في سجلات (سجلات) وصول المستخدم وتدقيقها، ويجب أن يكون قادراً على تدوين أي نشاط في النظام إلى منتجات سيم.

يجب أن يحتوي نظام مكتب المدعي العام على واجهة إدارة سهلة ويوفر وظائف مثل إضافة/حذف/حظر المستخدمين الجدد.

يجب أن يكون نظام مكتب المدعي العام قابلاً للتطوير بما يتماشى مع احتياجات زيادة عدد المستخدمين ومجالات الاستخدام.

يجب أن يمكّن نظام مكتب المدعي العام المستخدمين من تسجيل الدخول إلى تطبيقات متعددة باستخدام نفس برنامج الرمز المميز.

مراجع

NIST Electronic Authentication Guideline (800-63-2)

https://en.wikipedia.org/wiki/One-time_password

https://en.wikipedia.org/wiki/Multi-factor_authentication

https://en.wikipedia.org/wiki/Public_key_infrastructure

https://en.wikipedia.org/wiki/Public-key_cryptography

https://en.wikipedia.org/wiki/Time-based_One-time_Password_Algorithm

https://en.wikipedia.org/wiki/HMAC-based_One-time_Password_Algorithm

http://blog.gemalto.com/security/2016/03/22/ultimate-cheat-sheet-on-strong-authentication/

http://blog.gemalto.com/security/2016/04/14/ultimate-cheat-sheet-on-strong-authentication-2/

مصدر: https://www.sibergah.com/kimlik-ve-erisim-yonetimi/kimlik-dogrulama-ve-yetkilendirme/kurumlar-icin-guclu-kimlik-dogrulama-yontemleri/